被称为 SideWinder 的威胁行为者在其恶意软件库中添加了一个新的自定义工具,该工具被用于针对巴基斯坦公共和私营部门实体的网络钓鱼攻击。

总部位于新加坡的网络安全公司 Group-IB在周三的一份报告中表示:“模仿巴基斯坦政府机构和组织的合法通知和服务的电子邮件或帖子中的网络钓鱼链接是该团伙的主要攻击媒介。”

SideWinder 也被称为 Hardcore Nationalist、Rattlesnake、Razor Tiger 和 T-APT-04,至少自 2012 年以来一直活跃,主要关注巴基斯坦和其他中亚国家,如阿富汗、孟加拉国、尼泊尔、新加坡和斯里兰卡。

上个月,卡巴斯基将过去两年发生的 1,000 多次网络攻击归咎于该组织,同时指出其持久性和复杂的混淆技术。

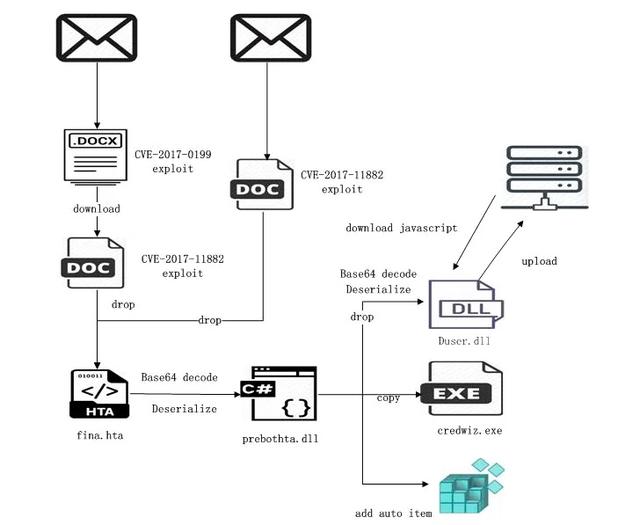

威胁者的作案手法涉及使用鱼叉式网络钓鱼电子邮件来分发包含 RTF 或 LNK 文件的恶意 ZIP 档案,这些档案会从远程服务器下载 HTML 应用程序 (HTA) 有效负载。

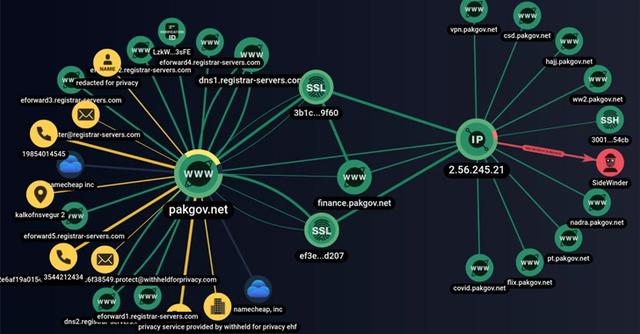

这是通过嵌入旨在模仿巴基斯坦政府机构和组织的合法通知和服务的欺诈链接来实现的,该组织还设置了冒充政府门户网站以获取用户凭据的相似网站。

由 Group-IB 确定的自定义工具,称为SideWinder.AntiBot.Script,充当流量引导系统,将巴基斯坦用户点击钓鱼链接转移到流氓域。

如果客户端 IP 地址与巴基斯坦不同的用户单击该链接,AntiBot 脚本将重定向到位于合法服务器上的真实文档,表明试图对其目标进行地理围栏。

“该脚本检查客户端浏览器环境,并根据几个参数决定是发出恶意文件还是重定向到合法资源,”研究人员说。

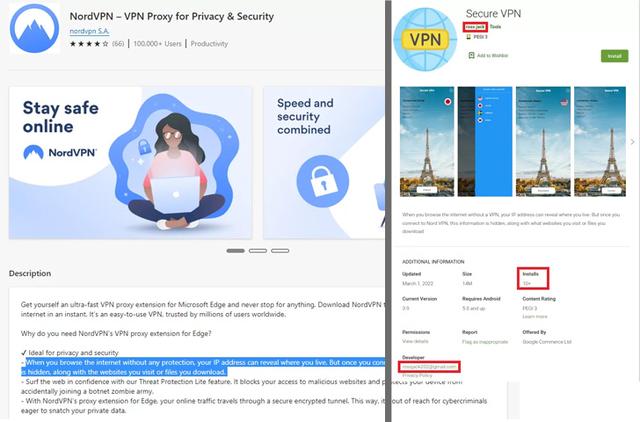

特别值得一提的是一个钓鱼链接,该链接从 Google Play 官方商店下载名为 Secure VPN (“com.securedata.vpn”) 的 VPN 应用程序,试图冒充合法的 Secure VPN 应用程序 (“com.securevpn.securevpn”)。

虽然假 VPN 应用程序的确切目的尚不清楚,但这并不是 SideWinder 第一次以实用软件为借口,通过 Google Play 商店的保护措施发布流氓应用程序。

2020 年 1 月,趋势科技详细介绍了三个伪装成摄影和文件管理器工具的恶意应用程序,它们利用 Android 中的安全漏洞 ( CVE-2019-2215 ) 获取 root 权限并滥用辅助功能服务权限来获取敏感信息。